Oui, le titre est naze, je sais. Je n’y peux rien, c’est le nom de la dernière vulnérabilité sur le Wi-Fi.

Version courte

Le Wi-Fi n’est pas sécurisé et vos données transitent en clair.

Version longue

Le Wi-Fi n’a jamais été sécurisé et vos données transitent en clair avec un pseudo chiffrement qui ne tient pas la route.

Je m’explique, le Wi-Fi émet dans toutes les directions et, contrairement aux nuages radioactifs, ne s’arrête pas aux murs (affaibli mais ça passe quand même), donc si vous pouvez contrôler qui est chez vous, vous ne pouvez pas contrôler ce que fait votre voisin.

Et dans le Wi-Fi, il y a deux parties : le client (votre téléphone, votre PC) et le point d’accès (la box). Les deux diffusent dans toutes les directions. Il est possible d’utiliser des antennes directionnelles pour cibler un point mais c’est plus rarement utilisé.

On peut considérer trois types de Wi-Fi.

Le Wi-Fi OPN (Open)

C’est le type de Wi-Fi que vous trouvez dans les gares, dans les hôtels et sur les box, le Freewifi, le Orange, etc.

Pas de mot de passe (parfois un portail captif), pas de chiffrement, n’importe qui à proximité peut écouter ce qui passe.

Bref. Vous vous baladez à poil, et sans capote !

Le Wired Equivalent Privacy (WEP)

C’est la première tentative de mettre un mot de passe sur du Wi-Fi. Idéalement, oui, c’est sécurisé, les données sont chiffrées avec mot de passe.

Sauf que raté, plusieurs vulnérabilités sont présentes dans le protocole même et permettent à n’importe qui de récupérer le mot de passe en quelques minutes. Une fois le mot de passe obtenu, vous pouvez écoutez tout le trafic.

Bref. Vous vous baladez avec un string moulant transparent et une capote trop petite.

Le Wi-Fi Protected Access (WPA et WPA2)

Conçu pour corriger les problèmes du WEP, cette version apporte un nouveau chiffrement, plus sécurisé.

Raté.

- En 2008 et 2009, des chercheurs trouvent une vulnérabilité dans la première version WPA-TKIP qui permet de déchiffrer et d’injecter des paquets, sans avoir le mot de passe du réseau. L’attaque n’est pas réalisable avec les ressources de l’époque mais elle existe.

- En 2011, une vulnérabilité est trouvée sur la partie WPS (permet de se connecter avec un code pin simple plutôt que le mot de passe). L’attaque permet en quelques heures de récupérer le mot de passe, et donc déchiffrer le trafic.

- N’importe qui peut vous déconnecter du réseau. Quand je dis n’importe qui, je veux vraiment dire N’IMPORTE QUI. Pas besoin d’être connecté au Wi-Fi ou de recevoir le signal du point d’accès.

- Possibilité de récupérer le mot de passe, il suffit de capturer la partie connexion avec l’AP (le moment où il y a l’échange de clef) pour ensuite retrouver le mot de passe. C’est long, mais les puissances de calculs aujourd’hui rendent l’attaque de plus en plus réalisable.

- L’absence de Forward Secrecy font qu’une fois que vous avez le mot de passe, il est possible de déchiffrer le trafic, présent, passé ou futur (tant que le mot de passe de change pas, évidemment).

- Enfin, le meilleur pour la fin, l’attaque KRACK, d’où le nom de l’article, permet de déchiffrer et injecter le trafic sans avoir le mot de passe.

Bref. Vous vous baladez avec une chemise débraillée et en calbut, avec une capote KRACKÉE (trouée quoi).

Et KRACK le Wi-Fi

KRACK est une vulnérabilité dans le protocole, pas dans l’implémentation, et si la plupart des autres vulnérabiltés peuvent être corrigées au niveau du point d’accès (ce qui est « réalisable »), KRACK est à corriger niveau client, en modifiant le protocole pour ne plus respecter la norme (en tout cas plus la version initiale).

Pour faire simple, tous les téléphones, tablettes, PC, caméra IP, imprimante, vibro, IoT, etc. sont donc concernés.

Et c’est là que ça devient compliqué.

Compliqué, comme compliqué

Si les PC (sous Linux, Windows, Mac, BSD, etc) seront mis à jour rapidement, ce n’est pas forcement le cas du reste.

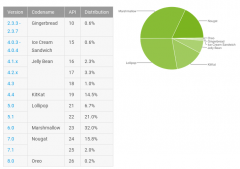

Si on regarde Android, on peut trouver des stats sur les versions en vogue. Cette capture a été realisée aujourd’hui.

Si on compare avec les versions d’android supportées cela donne ça :

Donc, toutes les versions avant Android 4.4 ne sont plus supportées, il y a aujourd’hui 7,8% d’équipements concernés. Si on considère qu’il y a 1,5 milliards d’équipements Android, cela fait autour de 120 millions de périphériques.

La version 4.4 bien que supportée par Google n’est plus mise à jour au niveau des utilisateurs finaux, car malheureusement les constructeurs préfèrent s’occuper du prochain appareil que de supporter les anciens, cela fait donc à la louche 220 millions d’équipements.

Pour le millard d’équipements restant, croisons les doigts pour que ça soit encore mis à jour.

Et je ne parle là que du cas Android, pas de tout le reste des IoT totalement à l’abandon.

Que faire ?

Malheureusement, à part harceler le SAV de vos équipements pour leur demander d’appliquer les correctifs, pas grand chose. Cela dit, si ne serait-ce que 10 millions de personnes appellent le SAV ça devrait peut-être faire bouger les choses…

Mais que faire, alors ?!

Une solution propre, ne plus utiliser le Wi-Fi, mais cela n’est pas une réponse acceptable.

La pire des solutions serait de revenir à WEP ou du réseau ouvert, restez en WPA2, même s’il y a des vulnérabités, et même s’il restera toujours des équipements plus vulnérables que d’autres, c’est l’option la moins pire.

La meilleure solution c’est de chiffrer tout le trafic, donc s’assurer que l’on va bien sur les versions HTTPS des sites, si vous lisez vos mails avec client lourd (ex Thunderbird) que c’est bien SSL ou STARTTLS, idéalement utiliser un VPN (avec chiffrement), etc.

Bref. Mettre une capote même si on reste plus où moins à poil en dessous.

Quant au reste des équipements, appeler le SAV et expliquez leur que vous êtes inquiets pour la sécurité de vos données et que vous souhaitez une mise à jour. Allez voir vos voisins et demandez leur de faire de même.

Allez plus loin ?

Si vous avez besoin de renseignements supplémentaires, et si vous êtes sur Toulouse, n’hésitez pas à passer à la CryptoParty le samedi 28 octobre de 14h à 18h à la mediathèque. Ce problème du Wi-Fi y sera abordé ainsi que d’autres points concernant la vie privée.